Kiemelt kép: Kömlődi Ferenc / Stable Diffusion

A digitális ikrek fizikai tárgyakat pontosan utánzó virtuális modellek. A tárgyakat, fontos részeiket, funkcióikat és értelemszerűen a teljesítményüket figyelő szenzorok által gyűjtött adatokat a másolatra alkalmazva, az iker szimulációk futtatásához, az eredeti működési problémáinak kezeléséhez, javításához használható, és mindezeket a rendszer természetesen vissza is csatolja a valódihoz.

Az autóipartól az egészségügyig, számos területen bevethető technológia jobb termékeket vetít előre. Nagy motorok, például repülőgép-hajtóművek, méretes szerkezetek, mint a felhőkarcolók vagy nyíltvízi olajfúró platformok és az ezekben működő rendszerek sokat profitálhatnak a technológiából. Gyógyszerek és egészségügyi szolgáltatások tanulmányozására, várostervezésre szintén hasznosítható, és ez csak néhány példa… Másrészt viszont, biztonsági kihívások is rejlenek benne, az ikerrel szembeni hackertámadásokkal gyengíthető a valódi célpont.

Honnan jöttek, hol tartanak, mivé lehetnek a digitális ikrek?

Az ötlet nem új, a NASA már az 1960-as években alkalmazta űrmissziók során, amikor a végtelen térben utazó űrhajókról szimulációs céllal készítettek számítógépes másolatokat. Először David Gelernter, 1991-es Tükörvilágok könyvében fektette le az elméleti alapokat, majd az első földi alkalmazás, a gyártást 2002-ben ezzel a technikával tanulmányozó Michael Grieves, a Michigan Egyetem kutatójának nevéhez fűződik. Maga a digitális ikrek (digital twins) kifejezést a NASA-nál dolgozó John Vickers találta ki 2010-ben.

Olajfúró-torony digitális ikre (Kép: Wikimedia Commons)

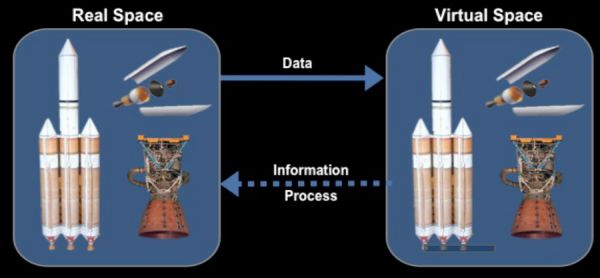

Ugyan hasonlítanak egymásra, de a digitális ikrek mégsem azonosak a szimulációkkal: mindkettőt rendszerek, folyamatok stb. utánzására használják, csak az előbbit jóval nagyobb léptékben, s míg a szimulációval általában egy meghatározott folyamatot vizsgálnak, addig az ikrekkel több folyamatot tanulmányozva, számos hasznos szimulációt futtatnak le. A szimulációkhoz ritkán használnak valósidejű adatokat, a digitális ikrekhez igen: valójában kétirányú információáramlásról van szó. A szenzorok elküldik a releváns adatokat, majd feldolgozásuk, a szimulációk lefuttatását követően, az eredeti tárgy megkapja a visszajelzéseket.

A termék és aspektusai, főként az alkalmazásai függvényében, többféle digitális iker létezik: legkisebb működő komponensek, azoknál alig fontosabb részek, együttműködő két vagy több komponens, azaz eszközök, az eszközökből összeálló egységek és rendszerek, folyamatok. Mindegyikről készíthető digitális iker, szinte végtelenek a lehetőségek.

Komoly előnyeik vannak. A teljesítményre vonatkozó rengeteg adat hasznosításával megkönnyítik jobb minőségű termékek fejlesztését, megkezdése előtt finomhangolják a gyártást. A gyártórendszer másolatával és folyamatos megfigyelésével hatékonyabbá teszik a termelést, életciklusuk végén járó termékek esetében megkönnyítik a gyártó döntését, hogy kukázza, felújítsa, vagy újrahasznosítsa ezeket a tárgyakat.

Meghackelt 3D nyomtató

Mivel robotok és más gyártóeszközök egyre inkább távirányíthatók, máshonnan is vezérelhetők, újabb lehetőségek nyílnak a zavarosban halászó hackereknek, digitális betörőknek. A fokozódó veszéllyel lépést tartva, de legalábbis a lépéstartást megkísérelve, az Egyesült Államok Szabványok és Technológia Nemzeti Intézete (NIST) és a Michigan Egyetem közösen cyberbiztonsági keretet dolgozott ki a digitálisiker-technológiához. A támadásra utaló jelek felcímkézéséhez gépi tanulást és humán szakértők tapasztalatait egyaránt felhasználják.

Így működik a digitálisiker-technológia (Kép: Wikimedia Commons)

Stratégiájukat egy, az egyetem laboratóriumában lévő 3D nyomtató elleni hackertámadással szemléltették, de hangsúlyozták: a keret rengeteg gyártótechnológiára alkalmazható. Szükség is van rá, mert ezek a támadások egyre kifinomultabbak, ravaszabbak, és egyre nehezebb megkülönböztetni őket a rendszer más, gyakran rutinszerű anomáliáitól. A gépek belsejében történő folyamatokat leíró működési adatok viszont segítséget jelentenek a támadások felderítésében. Ezek az adatok sokfélék lehetnek: származhatnak szenzoroktól, esetleg hibajelzések, máskor pedig kiadott vagy végrehajtott digitális utasítások stb.

Ha valaki közvetlenül, majdnem valósidőben hozzáfér a gépet működtető technológiához, a rajta végzett folyamatokat, a teljesítményt, és persze a gyártóüzem biztonságát is veszélybe sodorhatja.

A gyártásban a hálózati forgalom másolatain alapulnak a cyberbiztonsági stratégiák, pedig a két partner szerint ez nem sokat segít a gépek belsejében vagy folyamatok során történtek megfigyelésében. Kicsit olyan, mintha kintről, az ablak mögül néznénk, mi történik, miközben a rossz fiúk lehet, hogy már bent is vannak az üzemben. Így nehéz észrevenni őket.

Ha viszont nehéz működés közben megfigyelni egy valódi gépet, akkor a legjobb megoldás, ha a digitális ikrét tanulmányozzuk. Az utóbbi években az ikrek rengeteg működési adatot szolgáltattak, és az üzemeltetők például könnyebben megállapították, hogy melyik alkatrészek hibásodnak meg leghamarabb. De a rutinszerű jeleken kívül ezekből az adatokból mások is kiolvashatók – hangsúlyozzák a kutatók.

Hogyan hiúsítsuk meg műanyag homokóra printelését?

„Mivel a gyártófolyamatok nagyon gazdag adatsorokat generálnak például a hőmérsékletről, feszültségről, áramellátásról, és annyira ismétlődők, lehetőséget kínálnak feltűnő anomáliák, köztük cybertámadások észlelésére is” – jelentette ki Dawn Tilbury, a Michigan Egyetem gépészmérnök-professzora, és egyben a kutatást ismertető tanulmány társszerzője.

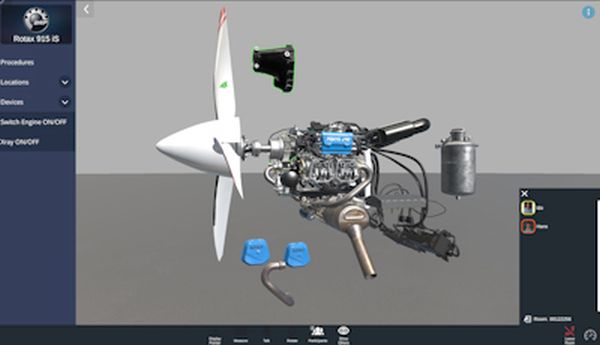

Stratégiájukat közönséges 3D printerre dolgozták ki, elkészítették a gépet emuláló digitális ikret, amelyet a valódi nyomtatóból származó információkkal láttak el. Ezúttal műanyag homokórát nyomtatott, miközben programok figyelték és elemezték az adatfolyamot. Mérték a nyomtatófej hőmérsékletét, és összehasonlították az iker által valósidőben kiszámolt szimulált hőmérséklettel, majd zavaró jeleket küldtek a nyomtatóba: voltak közöttük rutinszerű rendellenességek, de a nyomtató által pontatlan hőmérsékletadatok közlését kiváltó, hátsó szándékúak is.

Gépi tanulás digitálisiker-technológiával (Kép: Wikimedia Commons)

A valódi és a digitális más adatait mintafelismerő gépitanulás-modellek elemezték. A megszokott működési adatokon gyakoroltatták őket, és így tudták, hogyan ténykedik a printer, mi a normális, mi tér el a megszokottól. Ha szabálytalanságot észleltek, más modellek jöttek, és a negatív jelek konzisztenciáját vizsgálták, hasonló példákat kerestek az adatsorokban. Ezt követően a szabálytalanságokat vagy várható anomáliákként, vagy hackertámadásként osztályozták.

Utolsó lépésben következett a humán szakértő, ő értelmezte a modellek észrevételeit, és hozta meg a szükséges döntést. Ha a modellek korábban nem találkoztak egy-egy anomáliatípussal, az ember elemezte, majd az új adatokat az az adatbázisba integrálták, hogy javítsanak a gépjövőbeli működésén. Az idő múlásával a modellek egyre többet tanulnak, a szakértőnek pedig egyre kevesebbet kell tanítani őket.

A 3D nyomtató esetében a modellek pontosan megkülönböztették a rosszindulatú támadást a szokásos anomáliáktól. A rendszert tovább finomítják, újabb támadásfajtákat tesztelnek, és komplett 3D nyomtatóflottákat vizsgálnak majd.