Egészen újszerű megközelítést alkalmaz az újonnan felfedezett “DISGOMOJI” nevű Linux malware, ami a fertőzött eszközre küldött emoji aktivál. A kártevőt a Volexity kiberbiztonsági vállalat szúrta ki idén, a szervezet pedig azt is elárulta, hogy a pakisztáni székhelyű „UTA0137” néven ismert támadóhoz köthető.

Az újonnan azonosított támadást kiberkémkedéshez használják, méghozzá az indiai kormányzati rendszerek ellen. A Volexity eddigi elemzése alapján úgy tűnik, hogy az UTA0137 támadássorozat sajnos eredményesen zárult.

Emoji ellen nincs vírusirtó

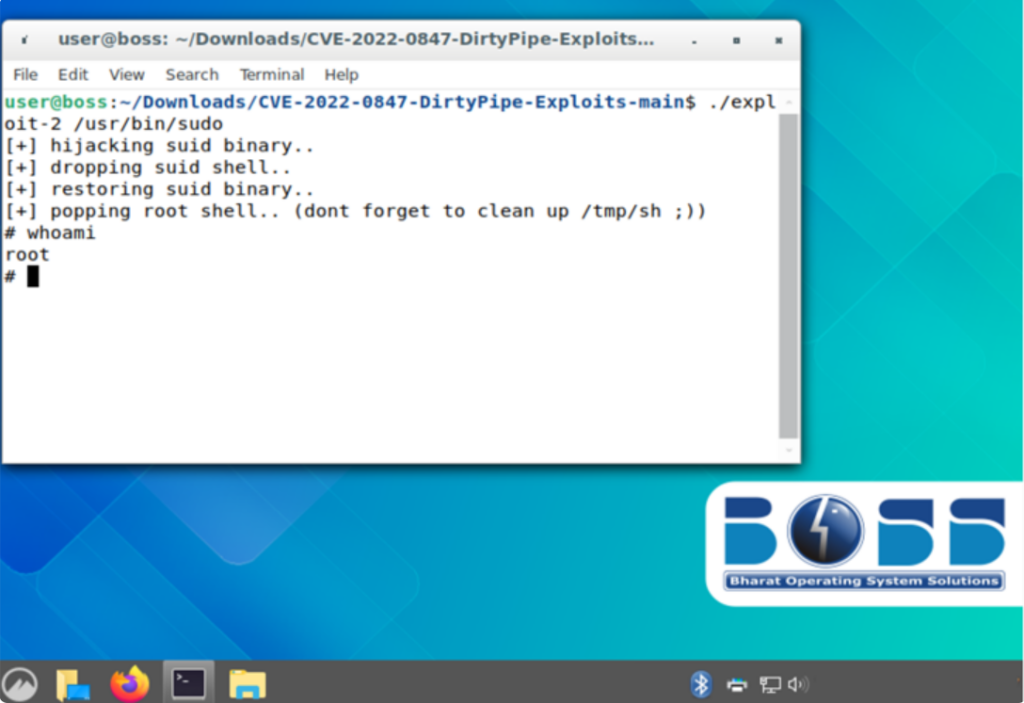

A kártevő más backdoor/botnet támadásokhoz hasonlóan a sérülékenységeket kihasználva lehetővé tette a támadók számára, hogy bejussanak a rendszerekbe. A bűnözők képernyőképeket készíthetnek és adatokat lophatnak el, valamit további káros programokat telepíthetnek észrevétlenül, ugyanis az emojis vezérlésnek köszönhetően a text-based támadásokat monitorozó szoftvereket könnyen megkerüli.

A Discord-ról a fertőzött eszközre küldött emojik aktiválják a vírust. A támadás egy phising emaillel kezdődik, amelyet egy ZIP fileba csomagolt Golang ELF bináris fájlt tartalmaz. A kicsomagolást követően a Golang ELF bináris letölti a „jóindulatú” csalidokumentumot, miközben párhuzamosan letölti a DISGOMOJI-t is. A PDF egyébként látszólag az indiai Defence Service Officer Provident Fund-tól érkezik.

A csalás emojiai

A szóban forgó támadás első sorban az indiai kormányzatot célozta, ami Linux operációs rendszert használ, ugyanakkor a DISGOMOJI bármilyen más, Linux rendszert is képes megfertőzni.

A DISGOMOJI- úgy tervezték, hogy rögzítse a hoszt adatait és futtassa a támadó által ellenőrzött Discord szerverről kapott parancsokat. Mivel azt az újszerű megközelítést alkalmazza, hogy a parancsokat különböző emojik segítségével küldi és dolgozza fel, így a hagyományos végpontvédelmi rendszerek nem tudják kiszűrni.

A támadó az alábbi emojikkal kommunikál:

🏃♂️ – Parancs végrehajtása az áldozat eszközén.

📸 – Képernyőkép készítése az áldozat képernyőjéről.

👇 – Fájl feltöltése az áldozat készülékéről a csatornára.

👈 – Fájl feltöltése az áldozat eszközéről a transfer[.]sh-ra.

☝️ – Fájl letöltése az áldozat készülékére.

👉 – Az oshi[.]at-on tárolt fájl letöltése az áldozat készülékére.

🔥 – A következő kiterjesztéseknek megfelelő fájlok keresése és kiszivárogtatása: CSV, DOC, ISO, JPG, ODP, ODS, ODT, PDF, PPT, RAR, SQL, TAR, XLS és ZIP.

🦊 – Az áldozat eszközén lévő összes Mozilla Firefox-profil összegyűjtése egy ZIP-archívumba.

💀 – A malware leállítása az áldozat eszközén.

🕐 – Tájékoztatja a támadót, hogy a parancs feldolgozása folyamatban van.

✅ – Tájékoztatja a támadót, hogy a parancs végrehajtása befejeződött.

„A rosszindulatú szoftver dedikált csatornát hoz létre magának a Discord szerveren, ami azt jelenti, hogy a szerver minden egyes csatornája egy-egy áldozatot képvisel. A támadó ezután ezeken a csatornákon keresztül minden áldozattal egyenként tud kapcsolatba lépni”

– mondta a Volexity.

(Kép: Florian Pircher/Pixabay)